ネットワーク機器へリモートアクセスするために「SSH」アクセスをします。

SSHは暗号や認証の技術を利用して、ネットワーク機器へ通信するためのプロトコルとなります。

同じように「telnet」アクセスもありますが、以下のように差分があります。

- Telnet:平文形式なので盗聴されやすく、セキュリティが低い

- SSH:パスワード認証を含むすべてのネットワーク上の通信が暗号化されるのでセキュリティが高い

「Cisco」SSH設定手順

SSHを利用するための設定手順の流れとなります。

まずはSSHを動作させるために事前に「aaa new-model」を実行します。

RT#configure terminal RT(config)#aaa new-model

認証設定

次にSSHへアクセスする際に使用する「ユーザー名」、「パスワード」を設定します。

今回の設定例では以下となります。

- ユーザー名:cisco

- パスワード:passwd

RT(config)#username cisco privilege 15 secret 0 passwd

ドメイン名設定

SSH暗号鍵を生成するためのホスト名とドメイン名を設定します。

今回設定するドメイン名は「cisco.com」となります。

RT(config)#ip domain-name cisco.com

SSHバージョン設定

次にSSHのバージョン設定を実施します。

バージョンは「1」と「2」がありますが、今回はよりセキュアなバージョン「2」を使用します。

RT(config)#ip ssh version 2

「line vty」接続設定

line vtyへ設定を実施します。

ここで、SSHを使用する為に”transpoort input ssh”コマンドを実施します。

privileg level は「15」で設定します。

今回使用するレベル15はenableパスワードによって、許可されるアクセスレベルとなります。

RT(config)#line vty 5 15 RT(config-line)#privilege level 15 RT(config-line)#transport input ssh

暗号鍵の生成

SSHを使用するRSA暗号鍵を生成する為に以下のコマンドを実施します。

コマンド実行後、鍵長サイズの指定をされるので今回は「1024」を指定しました。

RT(config)#crypto key generate rsa The name for the keys will be: RT.cisco.com Choose the size of the key modulus in the range of 360 to 4096 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: 1024 % Generating 1024 bit RSA keys, keys will be non-exportable... [OK] (elapsed time was 2 seconds)

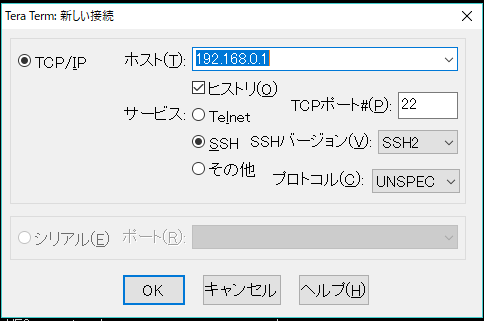

「TeraTerm」を起動し、Cisco機器へSSHアクセス

上記設定が確認できれば、SSHアクセスを実行します。

「TeraTerm」を起動し、アクセスするNW機器のIPアドレスとポート「22」、SSHバージョン2を選択し「OK」をクリックします。

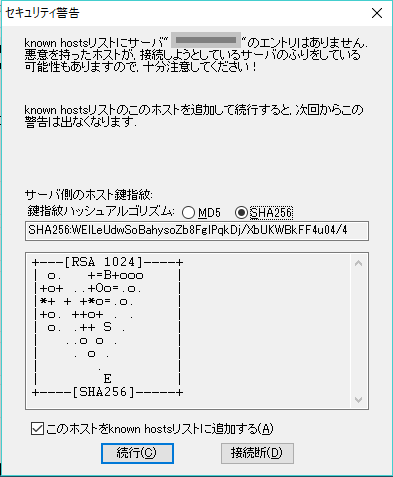

以下のようにセキュリティ警告のポップアップ画面が表示されますが、そのまま「継続」をクリックします。

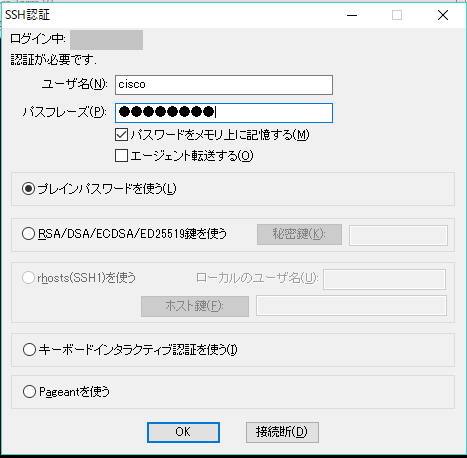

次に認証のポップアップ画面が表示されるので上記で設定したユーザー名、パスワードを入力し、「OK」をクリックします。

- ユーザー名:cisco

- パスワード:passwd

これで、NW機器にアクセスが成功します。

コメント